ERP: Pourquoi les entreprises l’utilise?

Le terme ERP provient directement de l’anglais et derrière l’acronyme Enterprise Ressource Planning se cache en réalité un ensemble de modules fonctionnant à partir d’une base de données unique. En

Le terme ERP provient directement de l’anglais et derrière l’acronyme Enterprise Ressource Planning se cache en réalité un ensemble de modules fonctionnant à partir d’une base de données unique. En

Un intranet est un réseau interne privé, utilisé par des entreprises ou autre quelconque entité organisationnelle. Il a une fonctionnalité bien spécifique et se distingue des autres réseaux par plusieurs

Le pare-feu est un dispositif qui filtre les paquets de données sur la base de règles prédéfinies avant d’autoriser leur passage. La passerelle, quant à elle, est un système qui

Demander un accompagnement Le VPN (Virtual Private Network) est un système qui est largement utilisé, pourtant, les personnes qui connaissent la véritable fonction du VPN et de son utilité restent

Une cyberattaque est une menace informatique qui peut être définie comme l’utilisation non autorisée d’un ordinateur pour voler ou modifier des données internet ou perturber le fonctionnement normal d’un système

En apparence, le cryptolocker semble provenir d’un établissement de confiance. Ce peut être une banque, un assureur, mais aussi un fournisseur que vous connaissez bien. C’est un ransomware qui va

Le Shadow IT est un terme qui désigne l’ensemble des utilisations des technologies matérielles et logicielles qui sont réalisées sans l’accord du département informatique directement par les employés de l’entreprise.

Les EDR sont des solutions visant à améliorer la sécurité informatique. Ces installations ont pour mission de gérer les différents terminaux afin de détecter certaines attaques ou certains comportements suspects.

Dans une entreprise, les différents postes informatiques peuvent être reliés entre eux par un réseau local. Cela permet aux équipes de l’entreprise d’échanger ensemble et de collaborer à partir d’un

Il n’existe pas de sécurité infaillible : tous les systèmes comportent des failles. De fait, toutes les entreprises sont exposées à des risques de cyberattaques. Une faille dans leur sécurité informatique est

Dans un monde de plus en plus numérisé, les entreprises sont tenues de protéger leurs données de la manière la plus efficace et sécurisée possible. En effet, une perte de données peut

Attaque DDoS : comment s’en protéger ? Alors que les échanges commerciaux se multiplient sur les plateformes numériques, les attaques par déni de service (DDoS) deviennent elles aussi de plus

L’utilisation de l’outil informatique offre de nombreux avantages pour les activités basiques, mais pas seulement. Cependant, surfer sur le web, télétravailler, télécharger des applications, logiciels, jeux ou même simplement consulter

L’informatique où plus largement le digital devient dans nos vies et surtout dans nos entreprises un élément de plus en plus capital dans la réussite d’efficacité. Que cela soit la

La plupart des entreprises sont dans une transformation digitale, qui consiste à exploiter la technologie pour atteindre des objectifs spécifiques et, en fin de compte, offrir une plus grande valeur

D’année en année nous assistons à un volume d’attaques ou de piratage informatique qui ne cesse de se renforcer. Plusieurs raisons expliquent ce phénomène. Aujourd’hui, nos interactions technologiques sont réalisées

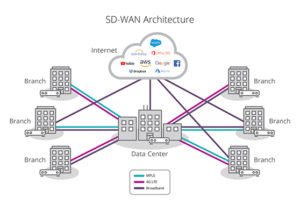

Digitalisation, Mobilité, collaboratif, cloud et cloud hybride font que nos réseaux ne fonctionnent plus en vase clos ! ils étaient fermés hier et sont ouverts voire très ouverts aujourd’hui…ce qui explique

Chaque ordinateur connecté à internet (et d’une manière plus générale à n’importe quel réseau informatique) est susceptible d’être victime de piratage informatique. La méthodologie généralement employée par le pirate informatique

| Cookie | Durée | Description |

|---|---|---|

| cookielawinfo-checkbox-analytics | 11 months | This cookie is set by GDPR Cookie Consent plugin. The cookie is used to store the user consent for the cookies in the category "Analytics". |

| cookielawinfo-checkbox-functional | 11 months | The cookie is set by GDPR cookie consent to record the user consent for the cookies in the category "Functional". |

| cookielawinfo-checkbox-necessary | 11 months | This cookie is set by GDPR Cookie Consent plugin. The cookies is used to store the user consent for the cookies in the category "Necessary". |

| cookielawinfo-checkbox-others | 11 months | This cookie is set by GDPR Cookie Consent plugin. The cookie is used to store the user consent for the cookies in the category "Other. |

| cookielawinfo-checkbox-performance | 11 months | This cookie is set by GDPR Cookie Consent plugin. The cookie is used to store the user consent for the cookies in the category "Performance". |

| viewed_cookie_policy | 11 months | The cookie is set by the GDPR Cookie Consent plugin and is used to store whether or not user has consented to the use of cookies. It does not store any personal data. |