Comment se protéger contre le Spoofing?

Vous connaissez peut-être une personne de votre entourage victime d’une tentative d’escroquerie. Plus précisément lorsqu’un pirate informatique attaque et à

Vous connaissez peut-être une personne de votre entourage victime d’une tentative d’escroquerie. Plus précisément lorsqu’un pirate informatique attaque et à

Le Process Mining ou analyse de processus est une technique de Data Mining utilisant l’analyse de fichiers journaux. En d’autres

Le service multicloud se définit comme modèle de cloud computing se basant sur un environnement réseau d’au moins 2 clouds

La fonction première d’un load balancer est la répartition de la charge de travail entre un ou plusieurs serveurs. Mais

De prime abord, il paraît impossible de réussir l’association de l’informatique et de l’écologie durable. Mais c’était sans compter l’arrivée

La flexibilité est une notion essentielle pour les entreprises. Voilà pourquoi, bon nombre d’entreprises choisissent la migration de leurs ressources

L’apprentissage profond ou Deep Learning est un principe technologique indissociable de Machine Learning et de l’intelligence artificielle. Il incorpore l’ensemble

Le virus Locky est considéré comme particulièrement dangereux. Il s’agit plus précisément d’un malware capable de chiffrer les fichiers de

Le Système d’Information des Ressources Humaines ou solution SIRH incorpore un ensemble de logiciels permettant l’automatisation et la gestion des

Le machine Learning est une sous-catégorie de l’intelligence artificielle correspondant à une fonction d’apprentissage automatique du domaine scientifique. Il s’agit

La Gestion Électronique de Documents ou GED intègre à la fois les procédés ayant recours à des outils de gestion

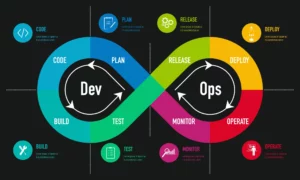

DevOps est avant tout une combinaison d’outils, de pratiques et de philosophies culturelles dans le but d’améliorer les capacités d’une

La virtualisation des serveurs est un concept clé dans la gestion de l’espace serveur pour les utilisateurs. Les serveurs virtuels

L’utilisation d’un service VPN en télétravail confère de nombreux atouts aux salariés et collaborateurs. De ce fait, les entreprises ont

Une machine virtuelle correspond à une version numérique d’un ordinateur physique. Autrement dit, les logiciels de machines virtuelles sont capables

La sécurité et la protection en ligne sont devenues des préoccupations majeures pour de nombreuses entreprises. Les virus, les attaques

Le terme cookie est fréquemment utilisé en informatique. Mais comprenez vous réellement son utilité et sa fonction ? Désormais, lorsque

Quelles sont les différentes formes et fonctions des serveurs informatiques au sein des entreprises ? De nos jours, l’informatique reste